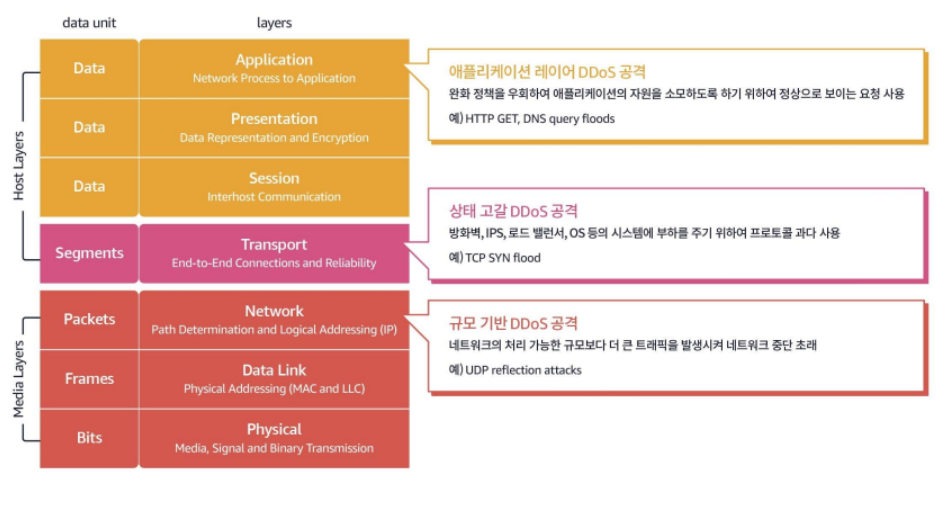

DoS(Denial of Service atack) : 혼자 쏘는 Dos공격

▶한 명 또는 그 이상의 사용자가 1개의 시스템의 리소스를 독점하거나 파괴함으로써

시스템 또는 서비스의 정상적인 운영을 할 수 없게 만드는 공격

▶시스템파괴, 시스템 자원 및 네트워크 자원 고갈

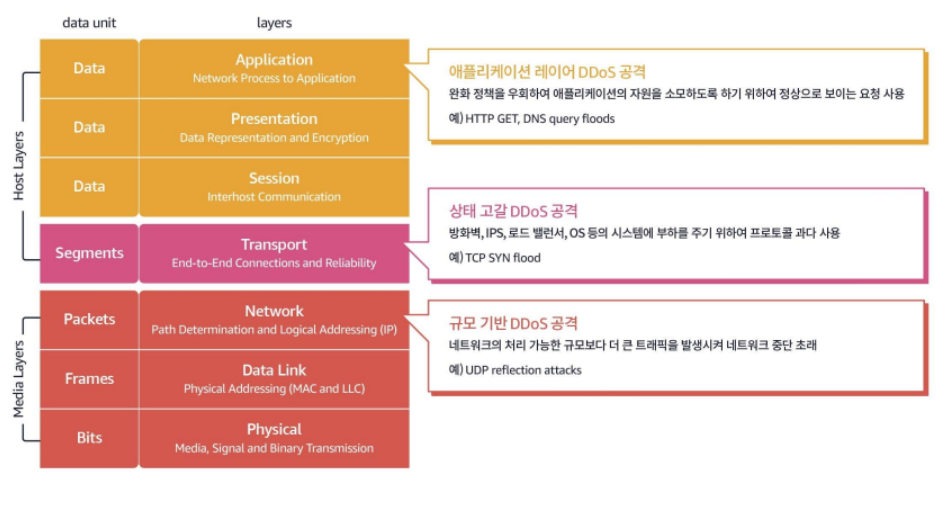

DDoS : 분산 Dos 공격

▶ Dos 공격의 일종 여러 대 공격자를 분산적으로 배치하여 동시에 DoS공격

▶ 여러 대의 컴퓨터를 일제히 동작하게 하여 특정사이트를 공격하는 방식

DoS공격 개념

▶ 자원 고갈형

ex) SYN Flooding , Ping of Death , L7 Application공격(http get flooding)

▶ OS 또는 서버 프로그램, 네트워크 프로토콜의 취약점을 이용한 Dos

Land attack , Ping of Death Attack , Teradrop Attack

▶ Route 경로 조작

ICMP Router Discovery Attack

▶ Bandwidth 잠식형

Smurf Attack , UDP Diagnostic Port Denial service attack

SYN Flooding : 서버 자원의 리소스를 고갈시키는 공격

'SYN Received' 상태로 ACK 패킷을 기다리는것을 'BACKLOG에 빠졌다' 라고 말함

SYN FLOODING 과정

1. 공격자는 많은 숫자의 SYN패킷을 서버에 전송

2. 서버는 받은 SYN 패킷에 대한 SYN/ACK 패킷을 각 클라이언트로 보냄

3. 서버는 자신이 보낸 SYN/ACK 패킷에 대한 ACK패킷을 받지못함

4. 서버는 세션의 연결을 기다리게 되고 공격은 성공

SYN FLOODING 보안대책 -> 시스템 패치설치, 침입 차단,탐지 시스템 설치, IP주소 대역 차단, SYN_COOKIE 이용

Boink, Bonk, Teardrop : TCP 프로토콜의 오류제어를 이용한 공격

Bonk : 처음 패킷을 1번으로 보낸후 두번째와 세번째 패킷의 시퀀스 넘버를 모두 1번으로 조작해서 보냄

BOINK : 처음 패킷을 1번으로 보낸후 두번째 패킷은 101번, 세번째 패킷은 201번 으로 정상적으로 보내다가 중간에서 일정한 시퀀스 넘버를 보냄

Teardrop : 시퀀스 넘버를 일정하게 바꾸는 것을 넘어 중첩과 빈공간을 만들어 시퀀스 넘버가 좀더 복잡해지도록 섞음

▷ 전혀 맞지 않는 시퀀스 넘버때문에 피해 시스템이 패킷화된 데이터를 재조합하는데 혼란이 생겨 cpu에 과부하가 걸리게 됨

LAND 공격 : SYN Flooding 기법과 유사

송신지 IP주소를 스푸핑하여 SYN flooding 공격 이때 패킷을 전송할때 출발지ip주소와 목적지 ip주소의 값을 동일하게

수신 시스템은 송신지 주소가 자신의 주소와 동일하므로 응답패킷을 자신에게 송부하고 유휴시간까지 대기하게 되어 해당 시스템에 장애 발생

Land 공격법은 동시 사용자 수를 점유하여 cpu부하까지 올림

Smurf공격

웹 Dos공격

Http 유형 http get flooding , 동적 http requests flooding , http cc attack , http slowloris , rudy

dns 유형 dns query flooding , dns application ddos

메일 유형 mail bomb